1) La nueva lara croft

Alison Carroll.

Era una gimnasta y posteriormente trabajó como recepcionista en un club de golf, pero ahora sera la nueva faceta de lara croft en la vida rea.

2) Diablo 3

La Piedra del Mundo, que antiguamente protegía a los habitantes de Santuario tanto de las fuerzas del Cielo como del Infierno, ha sido destruida y el mal vuelve a circular por Tristán.

Si, Es Diablo 3 , Y No, no estoy loco tal como lo confirme en GameOver.

3) Te Han Enviado Una Tarjeta Gusanito

http://www.photo-trafic.com/mailing/Gusanito.scr?DE3756253752892629828?=postales.gusanito.com

Y con un remitente de: info@tarjetas.gusanito.com

Claro que Gusanito.com esta al pendiente de esto aquí todo lo que debes saber acerca de este mail falso.

4) Como eliminar Antivirus Pro 2010

Antivirus Pro 2010 es de la misma familia de PC Antispyware 2010, Home Antivirus 2010 y Pc Security 2009. Una vez instalado, la aplicación engañosa te pedirá que descargues la versión "completa" del malware,

pero el Troyano lo muestra como versión completa del programa para eliminar las amenazas de seguridad inexistentes del sistema. Cabe mencionar no comprar este nada de lo que ofrezca y desinstalarlo de inmediato.

Mata los procesos

AntivirusPro_2010.exe

yxine.exe

Uninstall.exe

Inicia Cmd desde► Inicio► ejecutar ►cmd (consola de comando de Windows).

Escribe ► taskkill /IM AntivirusPro_2010.exe,

Por ultimo ► taskkill /IM Uninstall.exe

Borra los registro

HKEY_LOCAL_MACHINE\SOFTWARE\AntivirusPro_2010

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\AntivirusPro_2010

HKEY_CURRENT_USER\Control Panel\don't load "scui.cpl"

HKEY_CURRENT_USER\Control Panel\don't load "wscui.cpl"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "Antivirus Pro 2010"

inicia regedit desde ► Inicio► ejecutar ► regedit. Explorar el árbol hasta llegar a la ubicación señalada y borrar el valor con la tecla Supr. hacer lo mismo con los demás casos.

Dar de baja los DLL's (biblioteca de vinculos dinamicos)

AVEngn.dll

htmlayout.dll

pthreadVC2.dll

msvcm80.dll

msvcp80.dll

msvcr80.dll

Con la herramienta llamada Regsvr32. Ejecuta una ves más la Consola de comandos de windos con ► Inicio► ejecutar ►cmd y busca los dll a dar de baja esto es un poco difícil al tener que navegar por los directorios en la consola de comandos aquí hay unos comandos básicos para moverte por la consola.

(cd) se usan para cambiar de directorio actual

(cd..) para salir del directorio actual

(Cd \) te lleva al directorio raíz o sea C: (ó D: según sea el caso)

primero necesitas conocer la ruta de cada DLL, para esto puede buscarlo desde ► inicio ► buscar. Donde se lee ¿Qué desea buscar buscar? click en Todos los archivos y carpetas, escribe en nombre del archivo, por ejemplo AVEngn.dll y presiona Enter.

De inmediato te indexará los archivo o carpetas con ese nombre. Una ves encontrado observa la ruta de donde esta, copia la ruta haciendo click derecho o alterno en el archivo y luego en mostrar carpeta contenedora de ahí copia la ruta.

Con la consola de comandos abierta escribe (cd) [espacio] y la ruta copiada (para pegar la ruta has click derecho en la ventana de la consola y click en la opción "pegar", luego Enter.

Una ves dentro del la carpeta contenedora escribe regsvr32 /u AVEngn.dll se dará de baja ese archivo.

Repite el proceso con todos los demás.

Borra los archivos

usurav.lib azuloge.scr efenyrygi.dl sonisozivo.vbs AntivirusPro_2010.lnk mucipi.lib tacogijine.scr titotico._sy weryna.inf AntivirusPro_2010.lnk dexohoty.reg yvolij.dll yxine.exe Uninstall.lnk AntivirusPro_2010.cfg AntivirusPro_2010.exe AVEngn.dll htmlayout.dll pthreadVC2.dll | Uninstall.exe wscui.cpl daily.cvd Microsoft.VC80.CRT Microsoft.VC80.CRT.manifest msvcm80.dll msvcp80.dll msvcr80.dll aqicituzap.pif fijunuso.inf goke.scr bawuge._dl bezonyx.ban qacigyjuw.bin ruja.dl _scui.cpl epivafym._dl pocec.lib |

Pior ultimo remueve el directorio.

c:\Program Files\AntivirusPro_2010

5) Po.De.Is: Portable Device Interference and Saboteur

Los tiempos cambian, cada día precisamos más de la tecnología para automatizar, optimizar y actualizar procesos. ahora no podemos vivir sin un control remoto, igual que sin microondas y no se diga del celular.

Los tiempos cambian, cada día precisamos más de la tecnología para automatizar, optimizar y actualizar procesos. ahora no podemos vivir sin un control remoto, igual que sin microondas y no se diga del celular.Ahora los Agentes de "Investigación experimental" del departamento de Defensa de Estados Unidos, se proponer dotar a sus agentes de campo con dispositivos de hackeo de redes enemigas, o la del vecino en su defecto.

Me deje llevar por una tormenta de ideas y llegue a este nombre para aquel misterioso dispositivo, el Po.De.Is por sus siglas en ingles 'Portable Device Interference and Saboteur', osease, Dispositivo Portátil de interferencia y sabotaje.

Así bien los agentes noobs en el campo de redes e informática podran sentirse como todo un 'Zero-Cool' al momento de iniciar un ataque, ahem.. interferencia mejor dicho a una red con un simple click de su interfaz de usuario.[+Info] 5 post más de los más leídos.

6) Presentando: pantalla negra de la muerte en W7 y XP

El nuevo parche para Windows 7 que hace cambios de "seguridad" en la lista de control de acceso (ACL) provoca en algunos ordenadores una pantalla negra de la muerte, que es diferente de la famosa pantalla azul de la muerte, dejando tu ordenador prácticamente inservible.

El nuevo parche para Windows 7 que hace cambios de "seguridad" en la lista de control de acceso (ACL) provoca en algunos ordenadores una pantalla negra de la muerte, que es diferente de la famosa pantalla azul de la muerte, dejando tu ordenador prácticamente inservible.Los cambios son en algunos registro que usa el usuario para iniciar sesión dejándolo solo con una pantalla negra y un explorador de Windows. Las aplicaciones de seguridad son las más afectadas según Mel Morris, presidente y CTO de la compañía británica de seguridad Prevx.

Los presuntos responsables son los Kb: KB915597 y KB976098.

Si ya tienes el problema, esto estos son los pasos a seguir.

1) Reinicia tu PC.

2) Inicia sesión y espera a que la pantalla negra aparezca.

3) Asegúrate de que tu PC tiene Internet (la pantalla negra, no parece afectar a esto).

4) Presiona las teclas CTRL, ALT y DEL(en algunos teclados es supr) simultáneamente.

5) Cuando tengas la ventana, haz click en la pestaña Aplicación y luego en tarea nueva.

6) También puedes hacer click en archivo y luego nueva tarea.

7) Ahora, introduce el comando, si utilizas Iexplorer

8) "C:\Archivos de programa\Internet Explorer\iexplore.exe" (sin las comillas).

"C:\Archivos de programa\Mozilla Firefox\firefox.exe" (sin las comillas).

9) una ves en el explorador introduce esta dirección: "http://info.prevx.com /download.asp?GRAB=BLACKSCREENFIX" (sin las comillas).

10) Haz click en Aceptar y la descarga comenzará.

11) después da click en ejecutar.

12) Ahora reinicia tu PC y el problema de la pantalla en negro con suerte se habrá ido.

7) Tutorial: Como hacer una manzana en Photoshop CS3

Si quieres saber como se crea sigue leyendo más abajo.

Iniciamos con un formato en blanco de de 500 x 500, (Ctrl+N). A continuación hacemos visible la cuadricula para guiarnos cuando utilicemos la herramienta de la pluma (View - Show - Grind) en la barra de herramientas. Una ves hecho esto tomamos nuestra pen tool (P).

Fig. 1

Fig. 1

Crea un circulo del tamaño que quieras la mordida, si quieres que el circulo sea perfecto mantén presionada la tecla Shift (la que es el contorno de una fecha).

como se muestra en la Fig. 6

Espero que este Tuto sea autoexplicativo, sino para eso están los comentarios.

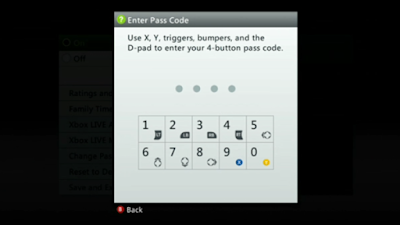

8) Escena Eliminada

Una nueva opción apareció en el menú de inicio llamado "Escena Eliminada" (próximamente), al parecer los amigos de Epic tratan de desenrollar la alfombra roja para una campaña adicional llamada "Escena Eliminada", el nombre da un aire de película donde se muestras escenas que no que lograron pasar la revisión final de la película. ¿Podrá ser algo parecido lo que ocurra con esta nueva opción en Gear of War 2.[+Info] Nuevos logros.

Afraid of the Dark (20)

Play a multiplayer match on each of the 7 Dark Corners Map Pack maps

Did Not Go Gentle (30)

Win a multiplayer match on each of the 7 Dark Corners Map Pack maps (any mode)

Blood on the Sand (50)

Reach level 50 in multiplayer and complete waves 1-50 on the Nowhere map in Horde

Am I Only Dreaming? (40)

Reach level 40 in multiplayer and complete waves 1-40 on the Memorial map in Horde

Like Father, Like Gun (30)

Reach level 30 in multiplayer and complete waves 1-30 on the Allfathers Garden map in Horde

Lost in Transition (20)

Reach level 20 in multiplayer and complete waves 1-20 on the Way Station map in Horde

No, But His Face Rings a Bell (15)

Reach level 15 in multiplayer and complete waves 1-20 on the Sanctuary map in Horde

Ride It All Night Long (10)

Reach level 10 in multiplayer and complete waves 1-10 on the Highway map in Horde

Be Careful What You Wish For (10)

Reach level 5 in multiplayer and complete waves 1-10 on the War Machine map in Horde

Is It Hot or Is That Just You? (25)

Kill 25 Bloodmounts with a Scorcher while playing Horde on a Dark Corners Map Pack map

Two for the Road (25)

Complete the \”Road to Ruin\” deleted scene in co-op as either Marcus or Dom

Highway to Hell (25)

Complete the \”Road to Ruin\” deleted scene after choosing the blasting option

My Way or the Highway (25)

Without being detected, complete the \”Road to Ruin\” deleted scene after choosing the stealth option

El paquete de mapas Gears of War 2: Dark Corners incluirá siete nuevos mapas para el multijugador y un nuevo escenario para el modo de historia, Road to Ruin (enfocado a jugar en sigilo y disfrazado como un Locust). Disponible el 28 de julio de 2009 en descarga a través de Xbox LIVE o adquiriendo en especie el disco Gears of War 2: All Fronts Collection (con póster de regalo).

9) Bayonetta para Xbox360

Bayonetta es la típica bruja que tendrá que luchar contra las hordas de la oscuridad con sus armas, tacones de punta y cabellera... también esta forrada en un traje de cuero extremadamente sexy, seguro para desconcentrar al enemigo.

Si no estas seguro de que sea de tu agrado después de lo del traje de cuero, te diré que tiene un estilo de juego similar al de Devil May Cry, bayonetta fluye de una pelea otra contra ángeles caídos uno más grande que el otro

Devido a un analisis de mercado de parte de sega occidente la compania que lanza este juego y por parte de Mike Hayes presidente, se ha decido lanzar bayonetta para enero del 2010 para tener una exposición máxima sobre el mercado.

10) Posibles descargas del iPod o iPhone.

Productos afectados

Accesorios iPhone, iPod, iPhone, iPod Accesorios

En resumen por que pasa esto.

Al utilizar los auriculares en las zonas donde el aire es muy seco, es fácil llegar a tener electricidad estática y la posibilidad de que tu oído pueda recibir una pequeña descarga electrostática de los auriculares.

Esta condición es muy similar a arrastrar los pies en una alfombra y recibir una descarga al tocar una perilla de puerta. Sin embargo, en lugar de la carga se acumule en tu cuerpo, la carga se acumula en el dispositivo a los que los auriculares están conectados.

¿Por qué la acumulación en mi dispositivo?

La acumulación de estática en el dispositivo electrónico se debe en gran medida al medio ambiente que se utiliza y las acciones pueden fomentar la acumulación de electricidad estática.

- Muy baja humedad (seca) son ambientes propicios para la acumulación de estática.

- Muy ventoso entornos favorables para la acumulación de estática.

- Tomando su dispositivo dentro y fuera de su bolsillo pueden crear una carga.

- Correr o hacer ejercicio con el dispositivo puede causar una carga.

- Ropa hecha con fibras sintéticas (como nylon) pueden convertirse fácilmente en conductores de la electricidad estática.

¿Qué más se puede hacer para aliviar la acumulación en mi dispositivo?

Para minimizar el riesgo de descarga electrostática de los auriculares, evitar el uso de los auriculares en ambientes extremadamente secos o tocar un objeto de metal sin tierra antes de insertar los auriculares. La electricidad puede ser controlado por una serie de diferentes métodos.

En interiores

- Trate de elevar el nivel de humedad en el aire del medio ambiente local, utilizando un portátil humidificador o ajustar el control de la humedad en el aire acondicionado.

- Hay una serie de pulverizadores antiestáticos que se puede rociar en el aire, que puede ser utilizada para reducir la.

- Si tiene la piel seca, trate de mano anti-loción.

- Trate de usar ropa diferente. Prueba la ropa con fibras naturales ya que las fibras sintéticas son más propensas a una carga Al aire libre.

- Trate de mantener el dispositivo fuera del viento por medio de una funda , o dejandolo en su bolsa o bolsillo.

- Evite quitar el dispositivo de sus bolsillos con frecuencia como frotar el dispositivo en ciertos materiales pueden causar una acumulación.

Tecknom@no, osea yo, les desea que en estas fiestas reine la paz entre sus iguales y compartir lo más importante de estas fechas el amor por sus seres queridos. Que este sentimiento perdure, por lo menos hasta el siguiente año y conservar esa ilusión que de niños nos mantenía despierto en la noche buena con la expectativa de abrir los regalos al día siguiente.

Tecknom@no, osea yo, les desea que en estas fiestas reine la paz entre sus iguales y compartir lo más importante de estas fechas el amor por sus seres queridos. Que este sentimiento perdure, por lo menos hasta el siguiente año y conservar esa ilusión que de niños nos mantenía despierto en la noche buena con la expectativa de abrir los regalos al día siguiente.

La empresa de venta de música al por menor erigida en Palo Alto, California. Lala [

La empresa de venta de música al por menor erigida en Palo Alto, California. Lala [

Parece como si se tratara de una profecía del fin de los tiempos,"Zeitgeist" nombre extraño en alemán significa "el espíritu de los tiempos". Según

Parece como si se tratara de una profecía del fin de los tiempos,"Zeitgeist" nombre extraño en alemán significa "el espíritu de los tiempos". Según